Muchas veces centramos nuestros esfuerzos de seguridad en puntos

concretos de nuestras redes, motivados por las amenazas de moda del momento, y esto supone en muchas ocasiones prestar una menor atención a otros puntos de entrada a nuestras redes que permitirian de la misma forma, vulnerar o desestabilizar nuestras infraestructuras.

Durante los dos últimos años, IBM ha presentado un informe donde analiza las fuentes de los ataques.

Pues bien, durante el año 2014 el 55% de los ataques provenían de usuarios internos de la organización con acceso a la red, durante el 2015, la cifra alcanzó el 60%.

Estos datos ponen de manifiesto como los atacantes cambian sus patrones de ataque, han visto que

acceder a nuestras infraestructuras desde Internet es cada vez más complicado,

por lo que buscan caminos de entrada más sencillos y con menos seguridad para vulnerar nuestras redes, y que mejor manera de conseguirlo que através de usuarios y de sus equipos con acceso a la red.

Normalmente la capa perimetral, más próxima a Internet, es donde solemos

concentrar la mayoría de sistemas de seguridad,

Firewalls de nivel 7, integrados con Sandbox, IDS/IPS, Sistemas de correlación

de eventos, WAF, etc.

Por otro lado tenemos la capa más cercana al usuario de

nuestra red, a la que normalmente se le suele prestar menos atención, y donde lo más habitual es

implementar soluciones de antivirus .

Pero una vez que el usuario está conectado a la red, tiene

acceso a la capa de enlace, por lo que vamos detenernos a estudiarla

un poco más en profundidad.

¿Por qué es importante esta capa?, pues bien, es importante

porque cualquier persona conectada a la red, tiene fácil acceso a los protocolos que operan sobre

este nivel, y no podemos olvidarnos que sobre esta capa se sustenta el resto

de servicios que ofrecemos, esto quiere decir que cualquier ataque con éxito

sobre este nivel es crítico, por lo que debemos

implementar las medidas de seguridad adecuadas a este nivel si queremos garantizar

la seguridad de nuestros usuarios y mantener la estabilidad de nuestra infraestructura de red.

Un usuario con acceso a la red y lanzando cualquier sniffer puede rápidamente obtener información interesante sobre nuestra

red.

Podemos ver que la red trabaja con protocolos como

ARP, STP, CDP, LLMNR, HSRP, DHCP entre otros, también podemos ver

tráfico IPv6 o de sincronización LanDropbox.

Si no conocemos los protocolos que están operando en

nuestras redes, su funcionamiento y las debilidades que presentan en cuanto a su seguridad, estamos

expuestos a diferentes ataques.

La mayoría de estos protocolos en la capa de acceso carecen

de mecanismos de autentificación, esto va a permitir que cualquier usuario conectado a la red con un

ordenador y con las herramientas adecuadas pueda participar en su operativa e

interoperar con estos protocolos.

Esto nos lleva, a que la mayoría de estos protocolos sean susceptibles a ataques de MiTM mediante la suplantación de identidades y a la Denegación de Servicio.

Esto nos lleva, a que la mayoría de estos protocolos sean susceptibles a ataques de MiTM mediante la suplantación de identidades y a la Denegación de Servicio.

Vamos a ver algunos ejemplos bastante conocidos de como de forma trivial, un usuario conectado a nuestra red puede comprometer la seguridad de nuestros usuarios y afectar al rendimiento y estabilidad de nuestra red.

PROTOCOLO ARP

ARP presenta ciertas debilidades en su implementación.

La más importante es que no implementa

ningún mecanismo de autentificación, es decir cuando un host pregunta por la

MAC asociada a una IP, un equipo atacante podría responder diciendo que esa IP

se corresponde con su MAC, y el equipo que recibe la respuesta no tiene manera de verificar si es cierto, incluso un atacante puede enviar una

MAC para una IP sin que nadie le haya preguntado, y lo mismo, no hay forma para

el equipo que recibe esta información de verificarlo.

Esto convierte a ARP en un protocolo muy apetecible para el spoofing y por consiguiente para el MiTM.

Si a esto le sumamos su operativa basada en broadcast, también lo hace interesante para el DoS.

ARP MiTM: capturando las llamadas telefónicas

Y cuando no se toman las medidas adecuadas en nuestras redes

para mitigar las debilidades de este protocolo ocurren cosas como esta:

Podemos tener algún usuario curioso que le apetezca escuchar

las conversaciones telefónicas de su Jefe.

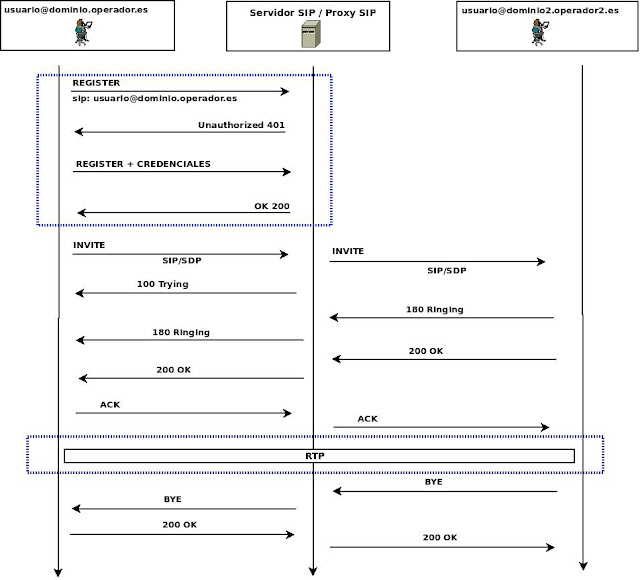

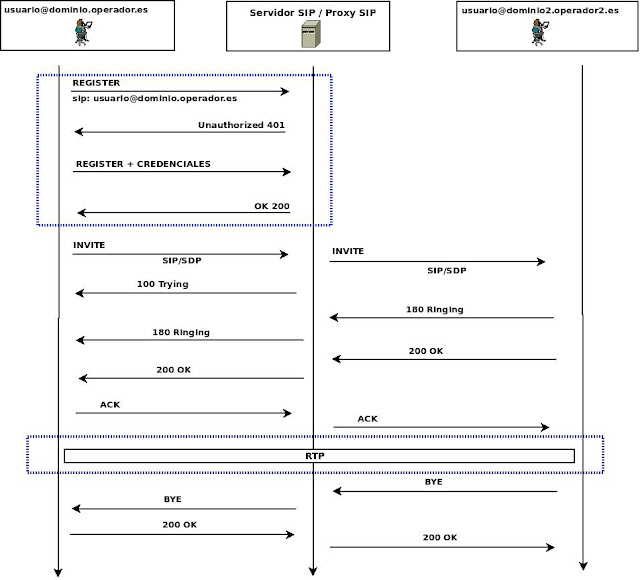

No voy a entrar en describir el protocolo SIP y la técnica

de explotación ARP, pero la idea del ataque es muy sencilla, haremos creer al

equipo de nuestro Jefe que nosotros somos el Gateway de la Vlan, esto nos

permitirá interponernos entre el gateway y el equipo de nuestro Jefe y poder

capturar su tráfico SIP.

Para llevar el ataque completo haremos uso de diferentes

herramientas:

CAIN y ABEL nos permitirá ejecutar el ataque de

envenenamiento ARP y además presenta una funcionalidad para la grabación de una

llamada SIP en caso de detectar el flujo.

Nos apoyaremos Wireshark para capturar todo el tráfico entre

nuestra victima y el gateway, y así obtener el tráfico intercambiado de

credenciales:

Captura de Wireshark (captura.pcapng):

From: <sip:+34666666661@operador.telefonia.es>;tag=b8397d01cdf94512ab57f1cb4533292c To: <sip:+34666666661@operador.telefonia.es> Call-ID: 6ee49c2d5fea4b6c849ddXXXXXXXXXX CSeq: 36106 REGISTER User-Agent: ClienteSoftphone/X.X.X Contact: <sip:+34666666661@192.168.5.113:5060> Expires: 1800 Authorization: Digest username="21XXXXXXXXXXX@operador.org", realm="operador.telefonia.es", nonce="7F10D8FXXXXXXXXXXXXXXXXXXXXXXX", uri="sip:operador.telefonia.es", response="3327bd40XXXXXXXXXXXXXXXXXXXXX", algorithm=MD5, cnonce="efe0f073XXXXXXXXXXXXXXXXXXXXX", qop=auth, nc=00000001 Content-Length: 0

From: <sip:+34666666661@operador.telefonia.es>;tag=b8397d01cdf94512ab57f1cb4533292c To: <sip:+34666666661@operador.telefonia.es> Call-ID: 6ee49c2d5fea4b6c849ddXXXXXXXXXX CSeq: 36106 REGISTER User-Agent: ClienteSoftphone/X.X.X Contact: <sip:+34666666661@192.168.5.113:5060> Expires: 1800 Authorization: Digest username="21XXXXXXXXXXX@operador.org", realm="operador.telefonia.es", nonce="7F10D8FXXXXXXXXXXXXXXXXXXXXXXX", uri="sip:operador.telefonia.es", response="3327bd40XXXXXXXXXXXXXXXXXXXXX", algorithm=MD5, cnonce="efe0f073XXXXXXXXXXXXXXXXXXXXX", qop=auth, nc=00000001 Content-Length: 0

Y las herramientas sipdump y sipcrack para obtener las credenciales del usuario:

sipdump extrae-dumpsip -p captura.pcapng

sipcrack extrae-dumpsip -w diccionario-sip.txt

Found Accounts: * Generating static MD5 hash... 07cd85602ddXXXXXXXXXXXXXXXXX * Loaded wordlist: 'diccionario-sip.txt' * Starting bruteforce against user '21XXXXXXXXXXX@operador.org' (MD5: '3327bd40XXXXXXXXXXXXXXXXXXXXX') * Found password: 'XXXX' * Updating dump file 'extrae-dumpsip'... done

sipcrack extrae-dumpsip -w diccionario-sip.txt

Found Accounts: * Generating static MD5 hash... 07cd85602ddXXXXXXXXXXXXXXXXX * Loaded wordlist: 'diccionario-sip.txt' * Starting bruteforce against user '21XXXXXXXXXXX@operador.org' (MD5: '3327bd40XXXXXXXXXXXXXXXXXXXXX') * Found password: 'XXXX' * Updating dump file 'extrae-dumpsip'... done

ARP – SIP: Medidas de protección

- DHCP Snooping y Dynamic ARP Inspeccion (DAI).

- ArpON, arpwatch, Patriot NG, Marmita.

- SIPS (SIP sobre TLS): Proporciona integridad y autentificación entre el usuario y el Proveedor SIP. Utilizar SRTP http://tools.ietf.org/html/rfc3711 que soporta cifrado y autentificación.

MAC FLOODING

Los ataques de MAC flooding tratan de aprovecharse del modo de funcionamiento del direccionamiento de nivel 2, en el que los Switches que son los dispositivos que operan en esta capa almacenan en una tabla denominada CAM la MAC de un equipo y el puerto del swich por el que se aprendio esa MAC.

Las tablas MAC tienen un tamaño máximo y una vez se ha alcanzado el limite, el Switch no puede guardar más direcciones MAC,

por lo que cuando le llega tráfico para una MAC que no esta en la tabla, el

switch la reenvía por todos los puertos del Switch, es decir, se comporta como

un hub.

MAC: Medidas de protección Port Security:

Interface GigabitEthernet0/2

Switchport port-security maximum 2

Switchport port-security

Switchport port-security violation shutdown

Switchport port-security mac-address sticky

Switchport port-security maximum 2

Switchport port-security

Switchport port-security violation shutdown

Switchport port-security mac-address sticky

IPV6: NDP

NDP es el Protocolo para el descubrimiento de vecinos

en IPv6 y básicamente permite obtener la MAC de una dirección IPv6, utiliza

icmpv6 como protocolo para el intercambio de mensajes y su funcionamiento es

similar a ARP.

A diferencia de IPv4 el mensaje de petición se envía a una

dirección multicast que se crea teniendo en cuenta la IP destino, pero carece

de mecanismos de seguridad al igual que ARP.

El destino responde con un mensaje de Network advertisement

con el mapeo de IP y MAC.

Y el equipo origen guarda la MAC e IP en su tabla.

Hay que tener en cuenta que nuestros equipos clientes ya

operan con IPv6, por ejemplo Windows EN el acceso a recursos locales ya utiliza

IPv6 como protocolo predeterminado.

IPv6 NDP Spoofing

Disponemos de herramientas muy sencillas para implementar este tipo de ataques como por ejemplo Evil Foca, que además de implementar el ataque NDP spoofing, incorpora otros ataques contra IPv6 e IPv4.

Un atacante envía mensajes Neighbor Advertisement anunciando su MAC como respuesta a una solicitud (NS) de IP, y al destino indicando que su MAC es la de la IP del equipo origen.

Por lo tanto, como podemos ver, la evolución a IPv6 no va a corregir

los problemas de seguridad en estos niveles, nos vamos a tener que preocupar también de implementar medidas

para mitigar estas amenazas.

Medidas de mitigación

La verdad es que las herramientas para mitigar ataques a NDP

e IPv6 no son todavía muchas, todavía falta mucho conocimiento, pero disponemos

de NDPmonitor al estilo de arpwach y de otras propuestas de fabricantes o de la firma de mensajes

NA/NS.

Protocolo LLMNR

Otro de los protocolos que suelen circular por nuestras infraestructuras con frecuencia es LLMNR o mDNS multidifusión DNS.

Es un protocolo empleado para la resolución de nombres Windows en Local cuando no hay disponible una resolución de un nombre a través de un servidor DNS, soporta IPv6 e IPv4.

Es un protocolo empleado para la resolución de nombres Windows en Local cuando no hay disponible una resolución de un nombre a través de un servidor DNS, soporta IPv6 e IPv4.

Su debilidad es que por defecto no implementa mecanismos de autentificación, lo que lo hace vulnerable a ataques de spoofing.

LLMNR Poisoning

A modo de ejemplo la explotación consistiría en:

Cuando un host pregunta por un nombre y fallan las

resoluciones de localhost y DNS, entra en juego LLMNR, y es ahí donde el

atacante va a responder a la petición con una IP falsa.

Y de momento esto es todo, hasta el próximo capítulo.

No hay comentarios:

Publicar un comentario