Hola amigos,

después de una temporada con muchísimo trabajo, he podido de nuevo sacar tiempo para compartir con vosotros experiencias profesionales.

Continuaremos donde lo dejamos, en examinar los problemas de seguridad que presentan ciertos protocolos que corren por nuestras redes y las medidas de protección que podemos aplicar para mitigar las amenazas que presentan.

DHCP

En el caso del protocolo DHCP, su operativa también carece de mecanismos de autentificación, cualquiera puede realizar peticiones Discover, o responder a peticiones con offer, es un protocolo self-service, pide una IP que te propongo una y si te gusta te la quedas.

Este comportamiento lo podemos aprovechar.

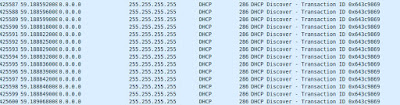

DHCP STARVATION

Por

ejemplo podemos aprovechar este comportamiento para inundar al

servidor DHCP de peticiones, de tal forma que no pueda servir más

IPs en la Vlan correspondiente. Los efectos de esto es que nadie en

esa Vlan puede obtener una IP.

La

idea es sencilla, tenemos al servidor DHCP víctima, nuestro atacante

se conecta a algún puerto de red de los que están disponibles.

y por ejemplo utilizando la herramienta Yersinia comienza a generar mensajes DHCP

Discover con diferentes MACs origen para forzar al servidor DHCP a

ofertar diferentes direcciones

IP.

Llegará

un momento en el que el servidor DHCP no podrá ofertar más IPs en

la Vlan, y esto hará que ningún otro cliente que solicite IP pueda

obtenerla.

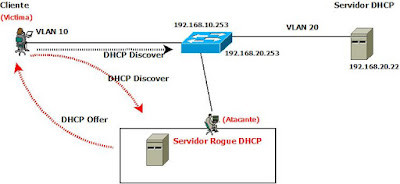

DHCP ROGUE

Al ataque anterior le suele

seguir de inmediato un ataque de suplantación del servidor de DHCP,

es decir, vamos a correr un DHCP propio para asignar los datos de IP

que nos de la gana, como el servidor “bueno” está ocupado no va

a poder atender peticiones, por lo que lo tenemos fácil.

Podemos utilizar herramientas como:

DHCP: MEDIDAS DE PROTECCIÓN

Para proteger nuestra red de estos ataques podemos implementar algunos mecanismos de protección en la electrónica de red:

- Port-security permite limitar el número de macs en un puerto.

Interface GigabitEthernet0/2

Switchport port-security maximum 2

Switchport port-security

Switchport port-security violation shutdown

Switchport port-security mac-address sticky

Switchport port-security maximum 2

Switchport port-security

Switchport port-security violation shutdown

Switchport port-security mac-address sticky

- dhcp-snooping permite establecer una base de datos de MACs-IPs y los puertos de confianza donde se puede operar con el protocolo DHCP, por ejemplo un DHCP OFFER solo puede venir desde un puerto autorizado donde reside el servidor DHCP.

(Config)# ip dhcp snooping vlan 10

(config-if)#interface GigabitEthernet0/2

ip dhcp snooping trust

- También existe una RFC desarrollada hace tiempo para implementar mecanismos de protección en el propio protocolo, pero por su escalibilidad no ha llegado a calar.

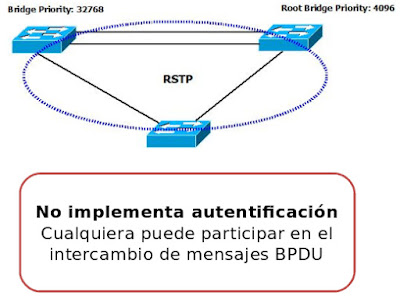

Rapid Spanning-Tree Per Vlan (RSTP)

Otro de los protocolos que pueden verse por nuestras redes es Spanning-Tree.

Este protocolo permite implementar alta disponibilidad en el nivel 2 evitando bucles en la red, y como otros protocolos compañeros de esta capa, no implementa ningún sistema de autentificación , lo que permite que cualquiera pueda participar en la operativa del protocolo.

Este protocolo permite implementar alta disponibilidad en el nivel 2 evitando bucles en la red, y como otros protocolos compañeros de esta capa, no implementa ningún sistema de autentificación , lo que permite que cualquiera pueda participar en la operativa del protocolo.

RSTP o 802.1w incrementa los tiempos de convergencia del protocolo tradicional STP.

Este protocolo en una red segmentada en diferentes Vlanes, permite ser desplegado como una instancia independiente por cada Vlan.

RSTP DoS

Podemos inundar la red con paquetes BPDUs a través de la creación de un bucle en la red: Tormeta Broadcast

El primer síntoma que apreciaremos es que nuestra red comienza a degradarse de forma instantánea.

RSTP: Medidas de protección

- Podemos implementar bpduguard en aquellos puertos de acceso por donde no se espera recibir mensajes BPDU.

Switchport port-security maximum 2

Switchport port-security

Switchport port-security violation shutdown

Switchport port-security mac-address sticky

Spanning-tree portfast

Spanning-tree bpduguard enable

- Y en puertos trunk podemos implementar rootguard para evitar recibir BPDUs con menor prioridad que nuestro Switch raíz.

Interface GigabitEthernet0/1

Switchport trunk encapsulation dot1q

Switchport mode trunk

Spanning-tree guard root

Switchport trunk encapsulation dot1q

Switchport mode trunk

Spanning-tree guard root

Cisco Discovery Protocol (CDP)

Cisco Discovery Protocol es un protocolo propietario de Cisco utilizado para la gestión de redes ya que permite automatizar el descubrimiento de dispositivos. Su funcionamiento es muy simple: cada dispositivo mediante broadcast se anuncia a otros dispositivos con información propia.

Como el resto de protocolos, CDP no implementa ningún mecanismo de

autentificación lo que hace que el protocolo esté sobre todo expuesto a

ataques de DoS y además permite revelar información de la equipación,

como versión, modelos, Sistemas Operativos, ....

CDP DoS

Uno de los ataques que podemos implementar de una forma muy sencilla a través de la herramienta Yersinia es inundar al Switch con información CDP falsa, lo que afecta al rendimiento de la electrónica, así mismo esta información se propaga por el resto de la infraestructura.

CDP: Medidas de protección

En

este caso la medida es sencilla, deshabilitar cdp en los puertos donde

no sea necesario:

Interface GigabitEthernet0/2

No cdp enable

No cdp enable

802.1x: EAP

802.1x

es un protocolo para el control de acceso a red basado en puerto el

cual utiliza EAP como framework para la autentificación, todos lo

conocemos muy bien y también sabemos que presenta algunas

debilidades.

Los

mensajes EAP se transmiten en claro e inicialmente no incorpora

mecanismos de autentificación entre cliente y servidor, lo que lo

hace vulnerable a ataques MiTM.

Para evitarlo, lo que se hizo fue incluir

variantes como del protocolo EAP, como EAP-TLS, EAP-PEAP, o EAP-TTLS que establecen una

autentificación mutua basada en un certificado de servidor.

Estos

mecanismos crean un túnel sobre el cual viajan las credenciales o

certificado digital.

En

el caso de PEAP, se utiliza mschap-v2 , el cual es un protocolo roto

hace años, y solo se aconseja su utilización en caso de estar

tunelizado, como PEAP lo tuneliza, no hay problema, perooooo:

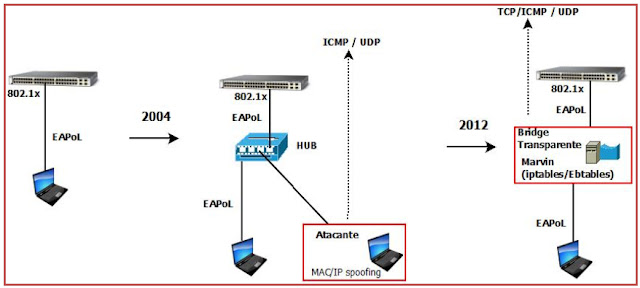

802.1x: MiTM físico

En 2004 se llevó a cabo una prueba de concepto de ataque físico contra 802.1x a través de un hub que aprovechaba el hecho de que 802.1x solo autentifica en el proceso de establecimiento de la conexión, por lo que una vez abierto el puerto, el resto de tráfico intercambiado no se autentifica y esto permitía, suplantando la MAC e IP del cliente enviar tráfico UDP y recibir tráfico UDP.

802.1x: MiTM físico

En 2004 se llevó a cabo una prueba de concepto de ataque físico contra 802.1x a través de un hub que aprovechaba el hecho de que 802.1x solo autentifica en el proceso de establecimiento de la conexión, por lo que una vez abierto el puerto, el resto de tráfico intercambiado no se autentifica y esto permitía, suplantando la MAC e IP del cliente enviar tráfico UDP y recibir tráfico UDP.

Posteriormente y aprovechando la misma debilidad este ataque fue mejorado por un

investigador utilizando un brigde transparente y técnicas de Nateo

que se empaquetaron en la herramienta Marvin, lo que permitía

intercambiar tráfico TCP.

802.1x: MiTM inalámbrico

En la parte inalámbrica 802.1x se ha consolidado como la solución

de acceso principal.

En este caso un atacante puede aprovechar la debilidad de ciertos

dispositivos clientes móviles que no implementan de forma adecuada

mecanismos para validar la autentificación mutua cliente-servidor,

tanto a nivel de la CA, como a nivel de comprobar el nombre del

servidor radius, y esto permite de una forma sencilla implementar

ataques de MitM.

Una de las herramientas que nos permite realizar este ataque de una

forma relativamente sencilla es Mana-Toolkit, la cual permite

suplantar el ssid y los mecanismos de autentificación utilizados en

la red Wifi de la organización víctima, de forma que podamos capturar el tráfico de los clientes y sus contraseñas

incluidas.

802.1x: Medidas de protección

- Implementar EAP-TLS (costoso en gestión y mantenimiento).

- Desplegar certificados firmados por una CA privada y de confianza para todos los clientes. Proyecto interesante: https://community.jisc.ac.uk/library/janet-services-documentation/su1x-8021x-configuration-deployment-tool

- Verificar la validación de la CA y el nombre del servidor radius en todos los dispositivos (ordenadores, móviles, ...).

- Y siempre utilizar credenciales robustas.

Finalmente y para concluir algunos consejos a nivel general:

Aplicar seguridad nos ayuda a proteger nuestra información, y a mejorar y mantener la estabilidad de nuestras redes, generando confianza a nuestros usuarios.

Tenemos que repartir los esfuerzos y aplicar seguridad a todos los niveles, los atacantes buscan la sencillez y facilidad, ahí donde menos seguridad tengamos es donde harán hincapié.

Hay que conocer y estudiar los protocolos que operan en nuestras infraestructuras y sus debilidades para saber como mitigar las amenazas.

Hay que “probar” periódicamente la seguridad de nuestras infraestructuras y a todos los niveles, desde el usuario, pasando por el nivel físico hasta la capa aplicación.

Hasta la próxima.....

No hay comentarios:

Publicar un comentario